הבנת טכניקות פיצוח הסיסמאות שהאקרים משתמשים כדי לפוצץ את החשבונות המקוונים שלך לרווחה היא דרך מצוינת להבטיח שזה לעולם לא יקרה לך.

אתה בהחלט תמיד צריך לשנות את הסיסמה שלך, ולפעמים יותר דחוף ממה שאתה חושב, אבל הפחתה נגד גניבה היא דרך מצוינת להישאר בשליטה על אבטחת החשבון שלך. אתה תמיד יכול לגשת אל www.haveibeenpwned.com כדי לבדוק אם אתה בסיכון, אבל פשוט לחשוב שהסיסמה שלך מאובטחת מספיק כדי שלא יפרצו אליה היא חשיבה גרועה.

אז, כדי לעזור לך להבין איך האקרים מקבלים את הסיסמאות שלך - מאובטחות או אחרות - ריכזנו רשימה של עשרת טכניקות פיצוח הסיסמאות המובילות בהן האקרים משתמשים. חלק מהשיטות שלהלן בהחלט מיושנות, אבל זה לא אומר שהן עדיין לא בשימוש. קרא בעיון ולמד מפני מה להפחית.

עשרת טכניקות פיצוח הסיסמאות המובילות בהן משתמשים האקרים

1. מתקפת מילון

התקפת המילון משתמשת בקובץ פשוט המכיל מילים שניתן למצוא במילון, ומכאן שמו הפשוט למדי. במילים אחרות, מתקפה זו משתמשת בדיוק בסוג המילים שאנשים רבים משתמשים בהם כסיסמה שלהם.

קיבוץ חכם של מילים יחד כמו "letmein" או "superadministratorguy" לא ימנע את פיצוח הסיסמה שלך בדרך זו - ובכן, לא ליותר מכמה שניות נוספות.

2. מתקפת כוח גס

בדומה למתקפת המילון, מתקפת הכוח הברוט מגיעה עם בונוס נוסף עבור ההאקר. במקום פשוט להשתמש במילים, התקפת כוח גס מאפשרת להם לזהות מילים שאינן מילון על ידי עבודה דרך כל השילובים האלפא-נומריים האפשריים מ-aaa1 עד zzz10.

זה לא מהיר, בתנאי שהסיסמה שלך היא באורך של יותר מקומץ תווים, אבל היא תחשוף את הסיסמה שלך בסופו של דבר. ניתן לקצר התקפות כוח גסות על ידי זריקת כוח סוס מחשוב נוסף, הן במונחים של כוח עיבוד - כולל ניצול הכוח של ה-GPU של כרטיס המסך שלך - והן במספרי מכונות, כמו שימוש במודלים מחשוב מבוזרים כמו כורי ביטקוין מקוונים.

3. מתקפת שולחן בענן

טבלאות קשת אינן צבעוניות כפי שהשם שלהם עשוי לרמוז, אבל עבור האקר, הסיסמה שלך יכולה להיות בסוף שלה. בצורה הכי פשוטה שאפשר, אתה יכול להרתיח טבלת קשת בענן לכדי רשימה של גיבובים מחושבים מראש - הערך המספרי המשמש בעת הצפנת סיסמה. טבלה זו מכילה גיבוב של כל שילובי הסיסמאות האפשריים עבור כל אלגוריתם גיבוב נתון. שולחנות קשת הם אטרקטיביים מכיוון שהם מצמצמים את הזמן הדרוש לפיצוח גיבוב של סיסמה פשוט כדי לחפש משהו ברשימה.

עם זאת, שולחנות קשת הם דברים ענקיים ומסורבלים. הם דורשים כוח מחשוב רציני כדי לרוץ וטבלה הופכת חסרת תועלת אם ה-hash שהיא מנסה למצוא "המלחה" על ידי הוספת תווים אקראיים לסיסמה שלה לפני הגיבוב של האלגוריתם.

מדברים על טבלאות קשת מלוחות קיימות, אבל אלה יהיו כל כך גדולים עד שקשה יהיה להשתמש בהם בפועל. סביר להניח שהם יעבדו רק עם ערכת "תווים אקראיים" מוגדרת מראש ועם מחרוזות של סיסמא מתחת ל-12 תווים, מכיוון שגודל הטבלה יהיה אוסר אפילו על האקרים ברמת המדינה אחרת.

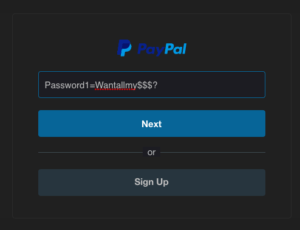

4. פישינג

יש דרך קלה לפרוץ, בקש מהמשתמש את הסיסמה שלו. דוא"ל דיוג מוביל את הקורא התמימי לדף התחברות מזויף המשויך לכל שירות שהוא רוצה לגשת אליו, בדרך כלל על ידי בקשה מהמשתמש לתקן בעיה איומה באבטחה שלו. לאחר מכן הדף הזה מרחף את הסיסמה שלו וההאקר יכול ללכת להשתמש בה למטרה שלו.

למה לטרוח ולפצוח את הסיסמה כשהמשתמש בכל מקרה ייתן לך אותה בשמחה?

5. הנדסה חברתית

הנדסה חברתית לוקחת את כל תפיסת ה"שאל את המשתמש" מחוץ לתיבת הדואר הנכנס שדיוג נוטה להיצמד לעולם האמיתי ולהיכנס אליו.

המועדף על המהנדס החברתי הוא להתקשר למשרד שמתחזה לטכנאי אבטחת IT ופשוט לבקש את סיסמת הגישה לרשת. תתפלאו לגלות באיזו תדירות זה עובד. לחלקם אפילו יש את הגונדות הנחוצות לעטות חליפה ותג שם לפני שנכנסים לעסק כדי לשאול את פקידת הקבלה את אותה שאלה פנים אל פנים.

6. תוכנה זדונית

ניתן להתקין keylogger, או מגרד מסך, על ידי תוכנה זדונית שמתעדת את כל מה שאתה מקליד או מצלמת צילומי מסך במהלך תהליך התחברות, ולאחר מכן מעבירה עותק של קובץ זה למרכז האקר.

תוכנות זדוניות מסוימות יחפשו את קיומו של קובץ סיסמת לקוח של דפדפן אינטרנט ויעתיקו את זה, אשר, אלא אם כן מוצפן כהלכה, יכיל סיסמאות שמורות נגישות בקלות מהיסטוריית הגלישה של המשתמש.

7. פיצוח לא מקוון

קל לדמיין שסיסמאות בטוחות כאשר המערכות עליהן מגנות נועלות משתמשים לאחר שלושה או ארבעה ניחושים שגויים, וחוסמות יישומי ניחוש אוטומטיים. ובכן, זה יהיה נכון אלמלא העובדה שרוב פריצת הסיסמאות מתרחשת במצב לא מקוון, תוך שימוש בסט של hashes בקובץ סיסמאות ש'הושג' ממערכת שנפרצה.

לעתים קרובות היעד המדובר נפרץ באמצעות פריצה על צד שלישי, אשר לאחר מכן מספק גישה לשרתי המערכת ולאותם קבצי ה-hash החשובים ביותר של סיסמת המשתמש. לפיצוח הסיסמאות יכול לקחת כל זמן שהם צריכים לנסות ולפצח את הקוד מבלי להודיע למערכת היעד או למשתמש בודד.

8. גלישת כתפיים

צורה נוספת של הנדסה חברתית, גלישת כתפיים, בדיוק כפי שהיא מרמזת, כרוכה בהצצה מעבר לכתפיו של אדם בזמן שהוא מזין אישורים, סיסמאות וכו'. למרות שהקונספט הוא מאוד נמוך טק, תתפלאו כמה סיסמאות ומידע רגיש נגנב בדרך זו, אז הישאר מודע לסביבתך בעת גישה לחשבונות בנק וכו' בדרכים.

ההאקרים הבטוחים ביותר יתפסו חזות של שליח חבילות, טכנאי שירות מיזוג אוויר או כל דבר אחר שיאפשר להם גישה לבניין משרדים. ברגע שהם נכנסים, "מדים" של אנשי השירות מספקים מעין כרטיס חופשי להסתובב באין מפריע, ולרשום סיסמאות המוזנות על ידי אנשי צוות אמיתיים. זה גם מספק הזדמנות מצוינת לגלגל את כל פתקי הפוסט-איט האלה הדבוקים בחזית מסכי ה-LCD עם כניסות משורבטות עליהם.

9. עכבישים

האקרים מנוסים הבינו שסיסמאות רבות של חברות מורכבות ממילים המחוברות לעסק עצמו. לימוד ספרות ארגונית, חומר מכירת אתרים ואפילו אתרי אינטרנט של מתחרים ולקוחות רשומים יכולים לספק את התחמושת לבניית רשימת מילים מותאמת אישית לשימוש בהתקפת כוח גס.

האקרים מנוסים באמת הפכו את התהליך לאוטומטיים ואפשרו ליישום עכביש, בדומה לסורקי האינטרנט המועסקים על ידי מנועי חיפוש מובילים כדי לזהות מילות מפתח, לאסוף ולאסוף עבורם את הרשימות.

10. נחש

החבר הכי טוב של מפצחי הסיסמאות, כמובן, הוא יכולת הניבוי של המשתמש. אלא אם כן נוצרה סיסמה אקראית באמת באמצעות תוכנה ייעודית למשימה, סביר להניח שסיסמה 'אקראית' שנוצרה על ידי משתמש לא תהיה משהו כזה.

במקום זאת, הודות לחיבור הרגשי של המוח שלנו לדברים שאנחנו אוהבים, רוב הסיכויים שהסיסמאות האקראיות האלה מבוססות על תחומי העניין שלנו, התחביבים, חיות המחמד, המשפחה וכו'. למעשה, סיסמאות נוטות להתבסס על כל הדברים שאנו אוהבים לשוחח עליהם ברשתות חברתיות ואף לכלול בפרופילים שלנו. סביר להניח שמפצחי סיסמאות יסתכלו על המידע הזה ויעשו כמה ניחושים מושכלים - לעיתים נכונים - כאשר מנסים לפצח סיסמה ברמת הצרכן מבלי להזדקק להתקפות של מילון או כוח גס.

התקפות אחרות שכדאי להיזהר מהן

אם להאקרים חסר משהו, זו לא יצירתיות. תוך שימוש במגוון טכניקות והתאמה לפרוטוקולי אבטחה המשתנים ללא הרף, מתערבים אלה ממשיכים להצליח.

לדוגמה, כל אחד במדיה החברתית כנראה ראה את החידונים המהנים והתבניות המבקשים ממך לדבר על המכונית הראשונה שלך, האוכל האהוב עליך, השיר מספר אחת ביום הולדתך ה-14. אמנם המשחקים האלה נראים לא מזיקים ובהחלט כיף לפרסם אותם, אבל הם למעשה תבנית פתוחה לשאלות אבטחה ותשובות לאימות גישה לחשבון.

כשאתה מגדיר חשבון, אולי נסה להשתמש בתשובות שאינן קשורות לך למעשה, אבל שאתה יכול לזכור בקלות. "מה הייתה המכונית הראשונה שלך?" במקום לענות בכנות, שים את רכב החלומות שלך במקום. אחרת, פשוט אל תפרסם תשובות אבטחה באינטרנט.

דרך נוספת לקבל גישה היא פשוט איפוס הסיסמה שלך. קו ההגנה הטוב ביותר נגד מתערב שמאפס את הסיסמה שלך הוא שימוש בכתובת דוא"ל שאתה בודק לעתים קרובות ולעדכן את פרטי הקשר שלך. אם זמין, הפעל תמיד אימות דו-גורמי. גם אם ההאקר לומד את הסיסמה שלך, הוא לא יכול לגשת לחשבון ללא קוד אימות ייחודי.

שאלות נפוצות

למה אני צריך סיסמה שונה לכל אתר?

אתה בטח יודע שאסור לך למסור את הסיסמאות שלך ואסור להוריד שום תוכן שאתה לא מכיר, אבל מה לגבי החשבונות שאתה נכנס אליהם מדי יום? נניח שאתה משתמש באותה סיסמה עבור חשבון הבנק שלך שבה אתה משתמש עבור חשבון שרירותי כמו Grammarly. אם Grammarly נפרץ, למשתמש יש גם את הסיסמה הבנקאית שלך (ואולי את הדואר האלקטרוני שלך מה שיקל עוד יותר על גישה לכל המשאבים הפיננסיים שלך).

מה אני יכול לעשות כדי להגן על החשבונות שלי?

שימוש ב-2FA בכל חשבונות שמציעים את התכונה, שימוש בסיסמאות ייחודיות לכל חשבון ושימוש בתערובת של אותיות וסמלים הוא קו ההגנה הטוב ביותר נגד האקרים. כפי שצוין קודם לכן, ישנן דרכים רבות ושונות בהן האקרים מקבלים גישה לחשבונות שלך, כך שדברים אחרים שאתה צריך כדי לוודא שאתה עושה באופן קבוע הוא שמירה על עדכניות התוכנה והאפליקציות שלך (לתיקוני אבטחה) הימנעות מכל הורדות שאינך מכיר.

מהי הדרך הבטוחה ביותר לשמור סיסמאות?

להתעדכן בכמה סיסמאות מוזרות באופן ייחודי יכול להיות קשה להפליא. למרות שהרבה יותר טוב לעבור את תהליך איפוס הסיסמה מאשר להפר את החשבונות שלך, זה גוזל זמן. כדי לשמור על בטיחות הסיסמאות שלך, תוכל להשתמש בשירות כמו Last Pass או KeePass כדי לשמור את כל סיסמאות החשבון שלך.

אתה יכול גם להשתמש באלגוריתם ייחודי כדי לשמור את הסיסמאות שלך תוך כדי קל יותר לזכור אותן. לדוגמה, PayPal יכול להיות משהו כמו hwpp+c832. בעיקרו של דבר, סיסמה זו היא האות הראשונה של כל הפסקה בכתובת ה-URL (//www.paypal.com) עם המספר האחרון בשנת הלידה של כל מי שנמצא בביתך (רק כדוגמה). כאשר אתה הולך להתחבר לחשבון שלך, הצג את כתובת האתר שתיתן לך את האותיות הראשונות של סיסמה זו.

הוסף סמלים כדי להפוך את הסיסמה שלך לקשה עוד יותר לפריצה, אך ארגן אותם כך שיהיה קל יותר לזכור אותם. לדוגמה, הסמל "+" יכול להיות עבור כל חשבונות הקשורים לבידור בעוד הסמל "!" יכול לשמש עבור חשבונות פיננסיים.